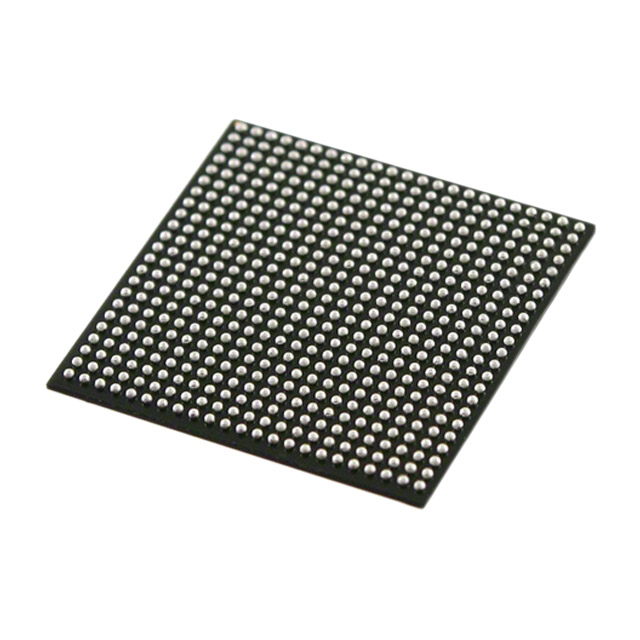

전자 부품 XCVU13P-2FLGA2577I Ic 칩 집적 회로 IC FPGA 448 I/O 2577FCBGA

제품 속성

| 유형 | 설명 |

| 범주 | 집적회로(IC) |

| 제조업체 | AMD 자일링스 |

| 시리즈 | Virtex® UltraScale+™ |

| 패키지 | 쟁반 |

| 표준 패키지 | 1 |

| 제품상태 | 활동적인 |

| LAB/CLB 수 | 216000 |

| 논리 요소/셀 수 | 3780000 |

| 총 RAM 비트 | 514867200 |

| I/O 수 | 448 |

| 전압 – 공급 | 0.825V ~ 0.876V |

| 장착 유형 | 표면 실장 |

| 작동 온도 | -40°C ~ 100°C (TJ) |

| 패키지/케이스 | 2577-BBGA, FCBGA |

| 공급자 장치 패키지 | 2577-FCBGA(52.5×52.5) |

| 기본 제품 번호 | XCVU13 |

보안기기는 계속 진화하고 있다

차세대 네트워크 보안 구현은 지속적으로 발전하고 있으며 백업에서 인라인 구현으로 아키텍처가 전환되고 있습니다.5G 배포가 시작되고 연결된 장치 수가 기하급수적으로 증가함에 따라 조직에서는 보안 구현에 사용되는 아키텍처를 재검토하고 수정해야 할 긴급한 필요성이 생겼습니다.5G 처리량 및 대기 시간 요구 사항은 액세스 네트워크를 변화시키는 동시에 추가적인 보안을 요구하고 있습니다.이러한 발전은 네트워크 보안에 다음과 같은 변화를 가져오고 있습니다.

1. 더 높은 L2(MACSec) 및 L3 보안 처리량.

2. 엣지/액세스 측면에서 정책 기반 분석의 필요성

3. 더 높은 처리량과 연결성을 요구하는 애플리케이션 기반 보안.

4. 예측 분석 및 악성 코드 식별을 위한 AI 및 기계 학습 사용

5. 포스트 양자 암호화(QPC)의 개발을 주도하는 새로운 암호화 알고리즘의 구현.

위의 요구 사항과 함께 SD-WAN 및 5G-UPF와 같은 네트워크 기술이 점점 더 많이 채택되고 있으며, 이를 위해서는 네트워크 슬라이싱 구현, 더 많은 VPN 채널 및 더 심층적인 패킷 분류가 필요합니다.현재 세대의 네트워크 보안 구현에서 대부분의 애플리케이션 보안은 CPU에서 실행되는 소프트웨어를 사용하여 처리됩니다.코어 수와 처리 능력 측면에서 CPU 성능이 향상되었지만 증가하는 처리량 요구 사항은 여전히 순수한 소프트웨어 구현으로는 해결할 수 없습니다.

정책 기반 애플리케이션 보안 요구 사항은 지속적으로 변화하므로 대부분의 기성 솔루션은 고정된 트래픽 헤더 및 암호화 프로토콜 세트만 처리할 수 있습니다.소프트웨어 및 고정 ASIC 기반 구현의 이러한 제한으로 인해 프로그래밍 가능하고 유연한 하드웨어는 정책 기반 애플리케이션 보안 구현을 위한 완벽한 솔루션을 제공하고 다른 프로그래밍 가능 NPU 기반 아키텍처의 대기 시간 문제를 해결합니다.

유연한 SoC는 완전히 강화된 네트워크 인터페이스, 암호화 IP, 프로그래밍 가능한 논리 및 메모리를 갖추고 있어 TLS 및 정규식 검색 엔진과 같은 상태 저장 애플리케이션 처리를 통해 수백만 개의 정책 규칙을 구현합니다.

적응형 장치는 이상적인 선택입니다

차세대 보안 장치에 Xilinx 장치를 사용하면 처리량 및 대기 시간 문제를 해결할 뿐만 아니라 기계 학습 모델, SASE(Secure Access Service Edge) 및 양자 후 암호화와 같은 새로운 기술을 활성화하는 등의 이점도 있습니다.

소프트웨어 전용 구현으로는 성능 요구 사항을 충족할 수 없기 때문에 Xilinx 장치는 이러한 기술을 위한 하드웨어 가속을 위한 이상적인 플랫폼을 제공합니다.Xilinx는 기존 및 차세대 네트워크 보안 솔루션을 위한 IP, 도구, 소프트웨어 및 참조 디자인을 지속적으로 개발하고 업그레이드하고 있습니다.

또한 Xilinx 장치는 흐름 분류 소프트 검색 IP를 갖춘 업계 최고의 메모리 아키텍처를 제공하므로 네트워크 보안 및 방화벽 애플리케이션을 위한 최고의 선택입니다.

네트워크 보안을 위한 트래픽 프로세서로 FPGA 사용

보안 장치(방화벽)에서 들어오고 나가는 트래픽은 여러 수준에서 암호화되며, L2 암호화/복호화(MACSec)는 링크 계층(L2) 네트워크 노드(스위치 및 라우터)에서 처리됩니다.L2(MAC 계층) 이상의 처리에는 일반적으로 더 심층적인 구문 분석, L3 터널 암호 해독(IPSec), TCP/UDP 트래픽을 사용한 암호화된 SSL 트래픽이 포함됩니다.패킷 처리에는 수신 패킷의 구문 분석 및 분류와 높은 처리량(25~400Gb/s)으로 대규모 트래픽 볼륨(1~20M)을 처리하는 작업이 포함됩니다.

NPU는 필요한 컴퓨팅 리소스(코어)가 많기 때문에 비교적 빠른 속도의 패킷 처리에 사용할 수 있지만, MIPS/RISC 코어를 사용하여 트래픽을 처리하고 이러한 코어를 스케줄링하기 때문에 낮은 지연 시간, 고성능 확장 가능한 트래픽 처리가 불가능합니다. 가용성에 따라 어렵습니다.FPGA 기반 보안 어플라이언스를 사용하면 CPU 및 NPU 기반 아키텍처의 이러한 제한을 효과적으로 제거할 수 있습니다.

.png)